Detectar, Responder y Recuperar

La misión de Pegasus como Intelligent Security Service Provider (iSSP) es ofrecer a nuestros clientes soluciones completas asociadas a los mejores y más especializados profesionales, procesos y tecnologías.

Nuestra solución se basa en 3 pilares:

X-VRM

Gestión de Vulnerabilidades y Amenazas

Análisis de vulnerabilidades

Benchmarking & riesgos de terceros

Prueba de penetración

Red Team

Gestión de Threat Hunting

X-THREATS

Inteligencia de Amenazas

Riesgo de Protección de Datos

Fuentes de Información sobre amenazas

Proyectos de Inteligencia personalizados

X-SECURE

Detección & Respuesta

Protección de Activos

Gestión de Detección y Respuesta

Respuesta a Incidentes & Análisis Forense Digital

Seguridad administrada

Ahora que los límites de la información y los datos dentro de las empresas han desaparecido debido a la transformación digital, es fundamental adaptarse a un nuevo enfoque de la seguridad.

Pegasus Security, como proveedor de servicios de seguridad, tiene una visión holística: debemos ayudar a nuestros clientes a maximizar la protección de su negocio contra amenazas de ciberseguridad y minimizar el riesgo de acuerdo a sus necesidades y capacidades.

Pegasus Security administra todos los elementos de seguridad que se utilizan para limitar o evitar que las amenazas y los ataques tengan éxito.

Es importante cubrir los diferentes vectores de ataque posibles y asegurar que todos los mecanismos básicos de protección están en su lugar, ayudando a minimizar el riesgo asociado especialmente a los más vulnerables, como los empleados, el correo electrónico o los terminales móviles.

Seguridad del Dispositivo

El dispositivo es la puerta de enlace principal que utilizan los atacantes para comprometer una organización.

Las soluciones de seguridad tradicionales protegen la red (firewalls, IDS, DLP, etc.), pero no protegen frente a los riesgos derivados del nuevo ecosistema digital, como: empleados que trabajan fuera de la red corporativa, tráfico oscurecido o Shadow IT/IoT.

Como los antivirus tradicionales basados en firmas son insuficientes para los ataques actuales, necesitamos nuevas estrategias para combatir eficazmente los ataques sofisticados que emplean malware avanzado, exploits o APT.

Seguridad de la Red

El concepto de seguridad de la red ya no funciona solo debido a los drásticos desafíos de la transformación digital:

Pegasus Security es el socio perfecto para ofrecer una única solución de red y seguridad a sus clientes.

- Movilidad del usuario

- Migración a la Nube

- La evolución de las amenazas

- Adopción SD-WAN

En Pegasus Security,

Somos conscientes de estos problemas y hemos adaptado nuestras soluciones a este complejo escenario de ecosistemas fronterizos difusos.

Acceso seguro y uso de los servicios de aplicaciones corporativas.

Servicios de navegación segura en Internet

Acceso y uso seguro de los servicios de aplicaciones corporativas.Acceso seguro y uso de los servicios de aplicaciones corporativas.

Protección de Datos

La información es uno de los activos más valiosos de cualquier empresa y representa un desafío a la hora de protegerla:

- ¿Donde esta?

- ¿Quién accede a qué?

- ¿Se envió?

- ¿A quien?

¿Qué proteger?

¿Usuario? ¿Dispositivo?

Servicios de seguridad gestionados:

- SOCs con profesionales especializados en las principales tecnologías

- Con capacidades de respuesta a incidentes importantes (CSIRT)

- Analistas Especializados

Controles de seguridad:

- Herramientas de seguridad

- Acuerdos y conocimientos de tecnología de vanguardia

Servicios profesionales:

- Auditoría y Consultoría

- Capacitación

- Integración

Seguridad en la Nube

La Nube Pública es un facilitador para la transformación digital, pero su adopción trae diferentes desafíos para el negocio, donde la Seguridad es uno de los más importantes.

Dado que en los entornos de nube pública la responsabilidad de la seguridad se comparte entre el proveedor de la nube y el cliente, las empresas necesitan un socio confiable como Pegasus Security en este complejo viaje.

Una propuesta basada en capacidades para todo el recorrido hacia la nube

- CWPP | Cloud Workload Protection Platform

- CSPM | Cloud Security Posture Management

- CASB | Cloud Access Service Broker

Protección de Identidad y Acceso

La protección de la identidad y el acceso es una necesidad transversal en la cadena de ciberseguridad.

No se trata sólo de quién tiene o no acceso, sino también de cómo y cuándo se permite ese acceso.

La identificación y el acceso autorizado deben concederse en función de una evaluación de riesgos actualizada y continua asignada a dicho acceso, ciclo de vida de contraseñas/certificaciones, firmas digitales… lo que a veces resulta abrumador para las organizaciones.

Nuestro equipo de consultores expertos

Con nuestro portafolio de soluciones, apoyamos a las empresas en la construcción e implementación de un Plan de Identidad Estratégica personalizado.

Análisis y Design

Implementación

Vigilancia

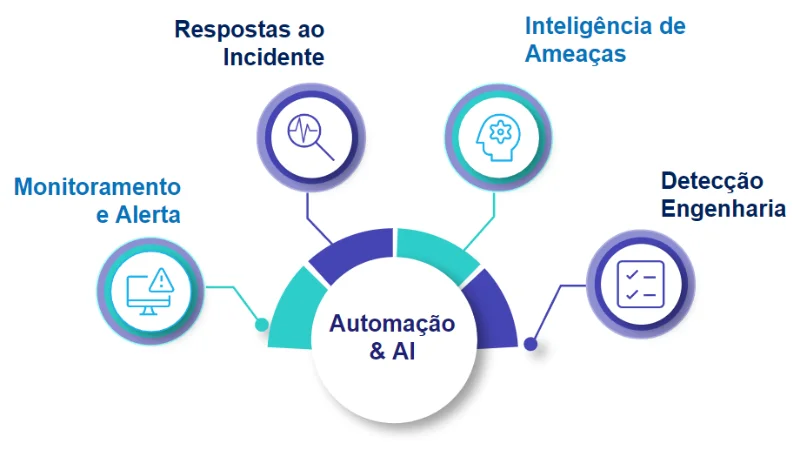

Capacidad de Detección y Respuesta Mejorada

Cambiando la seguridad tradicional:

- Centrarse en el comportamiento y la situación posterior a la infracción mediante IA/ML

- Extensión EPP 🡪 EDR y superficie de ataque

- Extensión IDPS/FW 🡪 Capacidad NTA/NDR

Nuevas “fronteras” a proteger:

- Protección de carga de trabajo en la nube, CASB, CSPM

- Redes IoT / ICS. Movilidad. SD-Wan

- Protección de riesgos digitales (marca, reputación)

Extended Mission:

- Facilitar la investigación de infracciones, la contención remota y la investigación forense.

- Capa de análisis con telemetría para permitir la detección y búsqueda de AI & Hunting

Integrar piezas y ampliar capacidades

X-Secure: Detección y Respuesta Gestionadas

Benefíciese de una monitorización continua de amenazas las 24 horas, los 7 días de la semana, investigación de infracciones y respuesta remota rápida

Subcontratar la monitorización de amenazas 24 horas al día, 7 días a la semana,

y esfuerzos de detección e investigación de infracciones para nuestros equipos de expertos.

Detección mejorada con X-Secure, incluida protección de endpoint, implementada y mantenida por nuestro equipo

Nuestros expertos brindan orientación práctica sobre la erradicación y recuperación de incidentes, así como acciones rápidas de contención de infracciones.

Nuestros Diferenciadores

LA MEJOR TECNOLOGÍA DE PROTECCIÓN DE ENDPOINT

Aumente su inversión en seguridad con una solución EPP avanzada, que incluye EDR y recursos de superficie de ataque, resultado de nuestros contratos premium con los mejores proveedores de la categoría.

CENTRO DE EXCELENCIA 24×7

El Servicio es prestado por nuestros Centros de Excelencia Global las 24 horas del día, los 7 días de la semana, aprovechando la visibilidad global de las amenazas y la automatización estandarizada. respuesta, apoyada por nuestra capacidad local

DETECCIÓN AVANZADA Y CAPACIDAD CTI

Nuestra plataforma MDR extiende la capa de protección EPP, a través de análisis de detección avanzados, recursos de orquestación y la aplicación de nuestra inteligencia patentada.

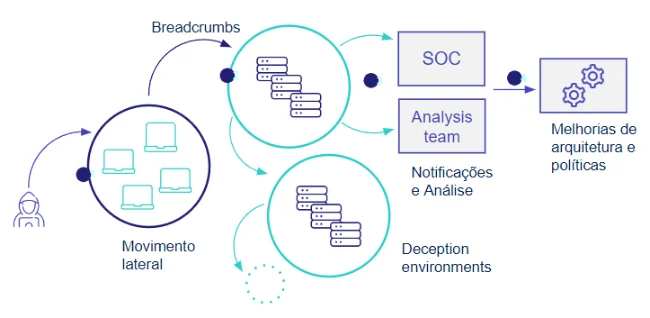

X-Secure: Detección y Respuesta Gestionadas

Aproveche los entornos sintéticos que atraen y desvían a los invasores mientras obtiene información

- Distrae al adversario de los activos reales del Cliente y consume sus recursos para los dados.

- Identifica activos vulnerables y protege la infraestructura de ataques dirigidos.

- Descubra amenazas internas o externas

- Implementa recursos y presupuestos de seguridad de manera más eficiente

Nuestros Diferenciales

APROVECHAMIENTO DE LA TECNOLOGÍA DE CONTRAINTELIGENCIA

Aportamos tecnología para diseñar e implementar sistemas de engaño.

ENTORNOS DECOY PERSONALIZABLES

Nuestros servicios de engaño proporcionan una amplia variedad de entornos de engaño, capaces de replicar diferentes redes internas y externas de cara al público y a la DMZ.

RECOPILACIÓN DE CTI E INTEGRACIÓN DE TERCEROS

La tecnología de contrainteligencia mejora el mapeo con la estructura ATT&CK y permite el consumo y la recuperación de técnicas/patrones de invasores para posibilitar los esfuerzos de caza. Además, las alertas se pueden exportar fácilmente a su SIEM.

X-Secure: DFIR

Amplíe la capacidad de su CSIRT con asistencia las 24 horas del día, los 7 días de la semana en infracciones y crisis complejas

- Ack Inquiry Assign Incid. Handler

- Recopilación de pruebas 1º Contiene

- Análisis & Informe inicial

- Guía de remediación de Evaluación de Compromiso

- Lecciones aprendidas y endurecimiento

Disponibilidad y asistencia las 24 horas del día, los 7 días de la semana y asistencia de nuestros especialistas en reversión de malware, análisis forense digital, inteligencia de amenazas y gestión de crisis.

Gestor de incidentes dedicado, no local/remoto, respuesta coordinada

Orientación completa sobre reparación, lecciones aprendidas y apoyo legal

Nuestros Diferenciales

CAPACIDAD DE RESPUESTA LOCAL

Presencia local para la coordinación de crisis en el sitio y la gestión de evidencia, respaldada por nuestra capacidad global de análisis rápido

ASISTENCIA EN CASO DE INCIDENTES DE END-TO-END

Apoya a su equipo durante todo el ciclo de vida del incidente, incluida una guía integral sobre la aplicación de acciones de remediación, recuperación del sistema, respaldo y protección.

INTELIGENCIA DE AMENAZAS

FORENSICS & ANALYSIS TOOLING

Para respaldar la contextualización de amenazas y los CoAs para la erradicación de amenazas, incluidas nuestras herramientas forenses para una implementación rápida, recopilación de evidencia y un barrido integral de IoC

X-SECURE

- Detección y Respuesta Gestionadas (MDR)

- Acciones de remediación y contención del impacto

- Informática Forense Digital

Oferta Pegasus Security

Modelos de entrega para adaptar nuestra capacidad SECOPS a sus necesidades.

Subcontratación de monitoreo de amenazas las 24 horas del día, los 7 días de la semana,

y esfuerzos de detección e investigación de infracciones para nuestros equipos de especialistas.

Detección mejorada con X-Secure, que incluye protección de endpoint y de red, implementada y mantenida por nuestro equipo